«Багамут». Продолжение: кибершпионаж на Ближнем Востоке и в Южной Азии

Введение

В июне на нашем сайте появился материал о ранее не известной группе, которую мы назвали «Багамут», – она распространяла фишинговые сообщения и вредоносные программы, в основном нацеленные против лиц с Ближнего Востока и из Южной Азии. По результатам исследования мы описали «Багамута» как способного игрока, который заинтересован в весьма разнообразном наборе жертв, связанных с политикой, экономикой и общественными организациями, и предположили, что его деятельность скорее связана со шпионажем, чем с мошенничеством или преступлениями. Мы доказали, что эта группа располагает достаточно богатыми ресурсами: наряду с самостоятельно разработанной вредоносной программой для Android ее участники также ведут сайты пропагандистского характера, но при этом качество их работы не отличается стабильностью.

Как раз в то время, когда мы опубликовали предыдущую статью, появились сообщения о дефейсе сайтов и утечке электронных писем, связанных с Катаром и соседними странами. Жертвы этих атак очень походили на тех, против кого действовали багамутовские хакеры. Нам не удалось найти никаких доказательств причастности группы к этим инцидентам, тем не менее, благодаря анализу ее деятельности мы смогли получить представление о том, какие операции проводились в странах Персидского залива, когда хакеры внесли свою лепту в создание дипломатического кризиса в регионе. Эти события в очередной раз заставляют нас задуматься о том, как сложно с точки зрения кибербезопасности дать четкое определение тому, что такое атаки на правозащитников и слежка за дипломатами. Они также дают представление о том, какую роль негосударственные структуры могут играть в кибероперациях, связанных с государственными деятелями.

После выхода статьи активность хакеров упала, вредоносные сайты приостановили свою деятельность. «Багамут» затаился на три месяца. Тем не менее, в ту же неделю сентября был осуществлен ряд целевых фишинговых атак, направленных против не связанных между собой лиц, в ходе которых использовалась аналогичная тактика. Багамутовские хакеры продолжают действовать, и размах их операций оказался больше, чем можно было предположить изначально. Это продолжение статьи, посвященной «Багамуту», и в нем мы поставили перед собой задачу показать, что группа, вероятно, ведет наблюдение в контртеррористических целях, а также привести новые доказательства теории о том, что багамутовские хакеры работают по найму. Мы также описываем не замеченную ранее связь группы с кампанией против лиц из Южной Азии, информация о которой была опубликована в прошлом году. В этой работе мы освещаем последние действия «Багамута», а также приводим новые доказательства в пользу нашей гипотезы о том, что ее деятельность имеет политическую подоплеку.

Совпадения с предыдущими кампаниями

Наше наблюдение за операциями, проводимыми «Багамутом», началось с того, что мы зафиксировали несколько случаев, когда у пользователей обманным путем выманивали пароли, направляя их на сайты, по внешнему виду похожие на действительно существующие в Интернете платформы. Постепенно мы осознали масштаб этих атак и обнаружили, что они направлены против широкой группы лиц, представляющих различные интересы на Ближнем Востоке, – среди них были как турецкие дипломаты, так и иранские политики, имеющие отношение к недавно прошедшим в стране президентским выборам. Отличительной чертой изученных инцидентов являлось то, что хакеры проявляли высокую степень осторожности и проводили тщательную подготовку, что не характерно для большинства киберпреступников. В предыдущей статье мы также отмечали сходство с операцией Kingphish, о которой Amnesty International доложила в начале этого года. Мы писали, что по сравнению с кампанией Kingphish «уровень профессионализма и амбиции багамутовских хакеров на порядок выше».

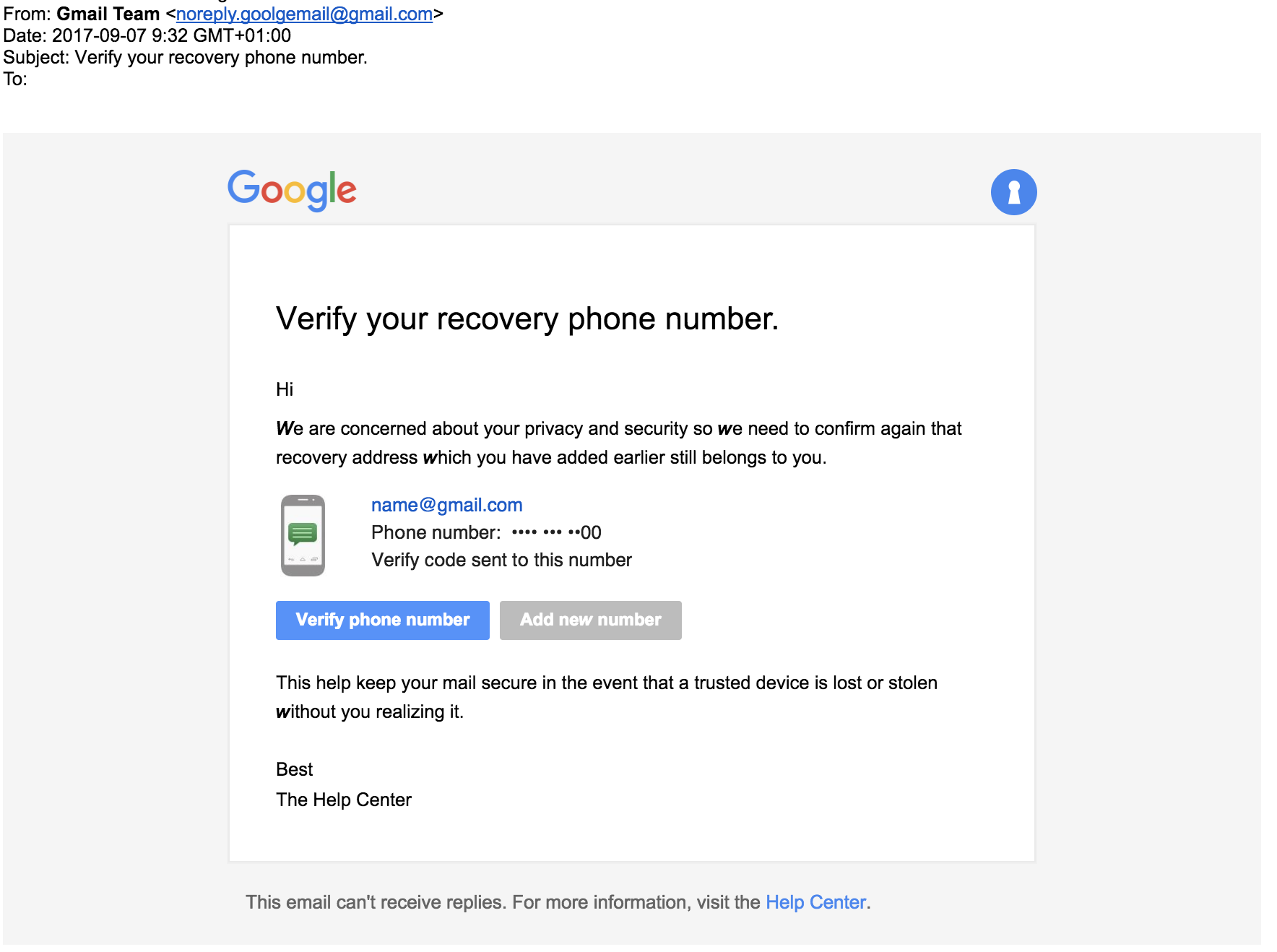

Недавняя попытка кражи учетных данных стала наиболее правдоподобным доказательством того, что между этими двумя кампаниями существует связь, то есть наша теория подтверждается. За последние несколько недель среди многочисленных попыток багамутовских хакеров украсть учетные данные промелькнуло подложное сообщение от Google, в котором потенциальной жертве предлагалось пройти по определенной ссылке. Она выводила на уникальный домен (string2port[.]com). Домен string2port (зарегистрирован в мае 2016 года) очень напоминает домен ping2port[.]info (зарегистрирован в сентябре 2016 года), при помощи которого хакеры Kingphish атаковали защитников прав трудящихся из Катара. ping2port скоро будет отключен (хакеры перестали им пользоваться после того, как он был обнаружен), однако доменом string2port, который мы не заметили раньше и который имеет связь с первым доменом, пользовались повторно. Учитывая схожесть в тактике, управлении инфраструктурой, названиях доменов и прочих вещах, мы можем утверждать, что кампания против ближневосточных дипломатов и кампания против правозащитников связаны между собой.

Аналогии с другими исследованиями не ограничиваются операцией Kingphish и, помимо прочего, включают в себя масштабную кампанию, которая проводилась в Южной Азии. В предыдущей статье мы отметили, что выводы о размахе операции можно было сделать, основываясь на поиске потенциально используемых хакерами доменов, для которых характерны определенная структура имен и вид хостинга (англо-европейское имя, за которым иногда следует число, затем собака и mail.ru; также часто встречается в начальной записи зоны в DNS). При помощи простых поисковых шаблонов нам также удалось найти множество доменов, которыми, возможно, пользуются хакеры, хотя большинство электронных ящиков зарегистрированы на других сервисах, например на Pobox.sk. Мы опубликовали несколько доменных имен, которые однозначно используются для размещения вредоносного ПО и образованы по той же схеме, что и домены багамутовских хакеров. Те имена, по поводу которых существуют сомнения, мы обнародовать не стали. Среди опубликованной информации был домен i3mode[.]com, который зарегистрирован на электронный адрес @mail.ru и размещен в сети, использованной в ходе других целевых фишинговых атак «Багамута».

Whois (i3mode[.]com):

Имя: KEDRICK BROWN

Номер телефона: +503.503226605642

Адрес электронной почты: KEDRICK.BROWN.84@MAIL.RU

Этот домен фигурирует в записи под заголовком «InPage zero-day exploit used to attack financial institutions in Asia» («Атаки на азиатские финансовые организации с использованием уязвимости нулевого дня в InPage») в блоге Лаборатории Касперского, опубликованной в ноябре 2016 года. В ходе описанной кампании применялось вредоносное программное обеспечение, которое использовало уязвимость текстового редактора, популярного среди пользователей с урду или арабским в качестве родного языка. Структура названия и тип хостинга доменов, фигурирующих в кампании InPage, совпадает с тем, что мы наблюдаем у багамутовских хакеров. Связь с урду сразу наводит на мысль об обнаруженном нами ранее вредоносном приложении Android для чтения Корана на этом языке. К этой же тематике относится Analysis Report on Kashmir.exe («Аналитический отчет о ситуации в Кашмире.exe»), который представляет интерес для жителей Южной Азии. Кроме того, еще одна программа, связанная с доменом i3mode, а именно E-Challan.zip, соотносится с электронным форматом платежных квитанций и квитанций о поставке, применяемым в Индии и Пакистане. У промежуточного домена, на котором располагается это ПО, есть поддомен, напоминающий название индийского делового издания (mint-news-portal.hymnfork.com).

Судя по не заметной на первый взгляд связи между доменами и по схожим интересам, деятельность «Багамута» имеет более широкий размах, чем мы полагали изначально. Эти факты также подкрепляют нашу гипотезу о том, что группа работает по найму на разных лиц.

Кампании с применением вредоносного ПО в Южной Азии

В первой статье, посвященной «Багамуту», упоминаются два домена, которые, как нам удалось выяснить, связаны со специально разработанным вредоносным приложением для Android. В пользу связи между вредоносным приложением и кражей учетных данных говорят аналогии в том, как программа передает данные на серверы хакеров. Именно это навело нас на мысль о зависимости между кражей учетных данных и приложением. После выхода первой статьи домены перестали работать несмотря на то, что одно из приложений (а именно переводчик Khuai) было обновлено всего за шесть дней до этого. Кроме того, благодаря общим чертам в разработке антивирусные программы начали находить копии вредоносного ПО, в том числе программы, о которых мы еще не знали. В ходе поиска по открытым источникам нам удалось найти еще три вредоносных приложения, в основном рассчитанных на южноазиатскую аудиторию, и среди них программы, загруженные в сеть из Индии.

В их числе было приложение под названием Devoted to Humanity («На службе человечества»), которое мы нашли в Play Store (devoted.to.humanity). Судя по названию и доменам, применяемым для передачи данных (“devotedtohumanity-fif[.]info”, зарегистрирован в марте 2016 года), приложение принадлежит фонду «Фалах-и-Инсаньят», который якобы ведет религиозную и благотворительную деятельность в Пакистане. Этот фонд известен своей связью с террористической организацией «Лашкаре-Тайба», которая несет ответственность за крупные теракты на территории Индии, проведенные в поддержку передачи спорного пограничного региона Джамму и Кашмир Пакистану. На основании связей с «Лашкаре-Тайба» и в результате давления со стороны международной общественности, считающей, что против кашмирских террористов необходимо принять решительные меры, в январе 2017 года Пакистан внес фонд «Фалах-и-Инсаньят» в список террористических организаций. Судя по тому, что вредоносное приложение было разработано в одном ключе с интересами Индии и Пакистана в области безопасности, а также именно в то время, когда усилилось международное наблюдение за «Фалах-и-Инсаньят», можно предположить, что деятельность багамутовских хакеров носит антитеррористический и разведывательный характер.

В приложении Devoted to Humanity также используется изображение, расположенное на домене voguextra[.]com, на котором размещались служившие в качестве приманки документы.

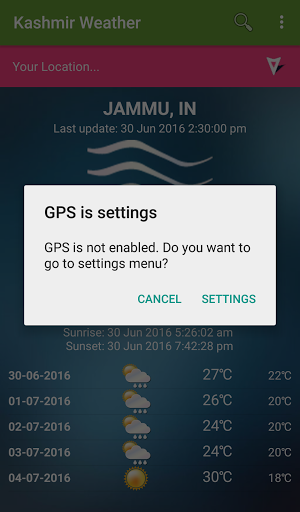

Приложение фонда «Фалах-и-Инсаньят» – не единственная связанная с Кашмиром кампания, ассоциирующаяся с «Багамутом». При помощи уникальной контактной информации, использованной для регистрации домена «Фалах-и-Инсаньят», adgnad dangda и adgnad@mail.ru, нам удалось найти еще два приложения (Android-Cloud.net и Kashmir-Weather-Info.com), которые располагались на том же хостинге, что и сайт фонда. Домен Kashmir Weather соответствует уже удаленному приложению Android, в котором использовались те же запросы доступа и тактика, что и в предыдущей вредоносной программе (com.weather.kashmir). Предназначение домена Android-Cloud.net все еще остается неизвестным.

Важно отметить, что в ходе использования срок регистрации доменов истек и они были зарегистрированы заново. То есть, кому они принадлежат в настоящее время, неизвестно. Подразумевается, что домены используются в качестве платформы для сервиса Donkey Service (DoDoDonkey), информация о котором не очень-то располагает к доверию:

Сервис Donkey Service располагает невероятно широкой сетью и инфраструктурой для предотвращения крупных атак на мобильные системы.

Нам приходят только проверенные запросы, попытки мошенничества и атаки на мобильную инфраструктуру нас не затрагивают. Мы идеальный партнер для вашего бизнеса!

Большая часть этого текста (в его оригинальной, английской версии) скопирована с сайта Cloudflare.

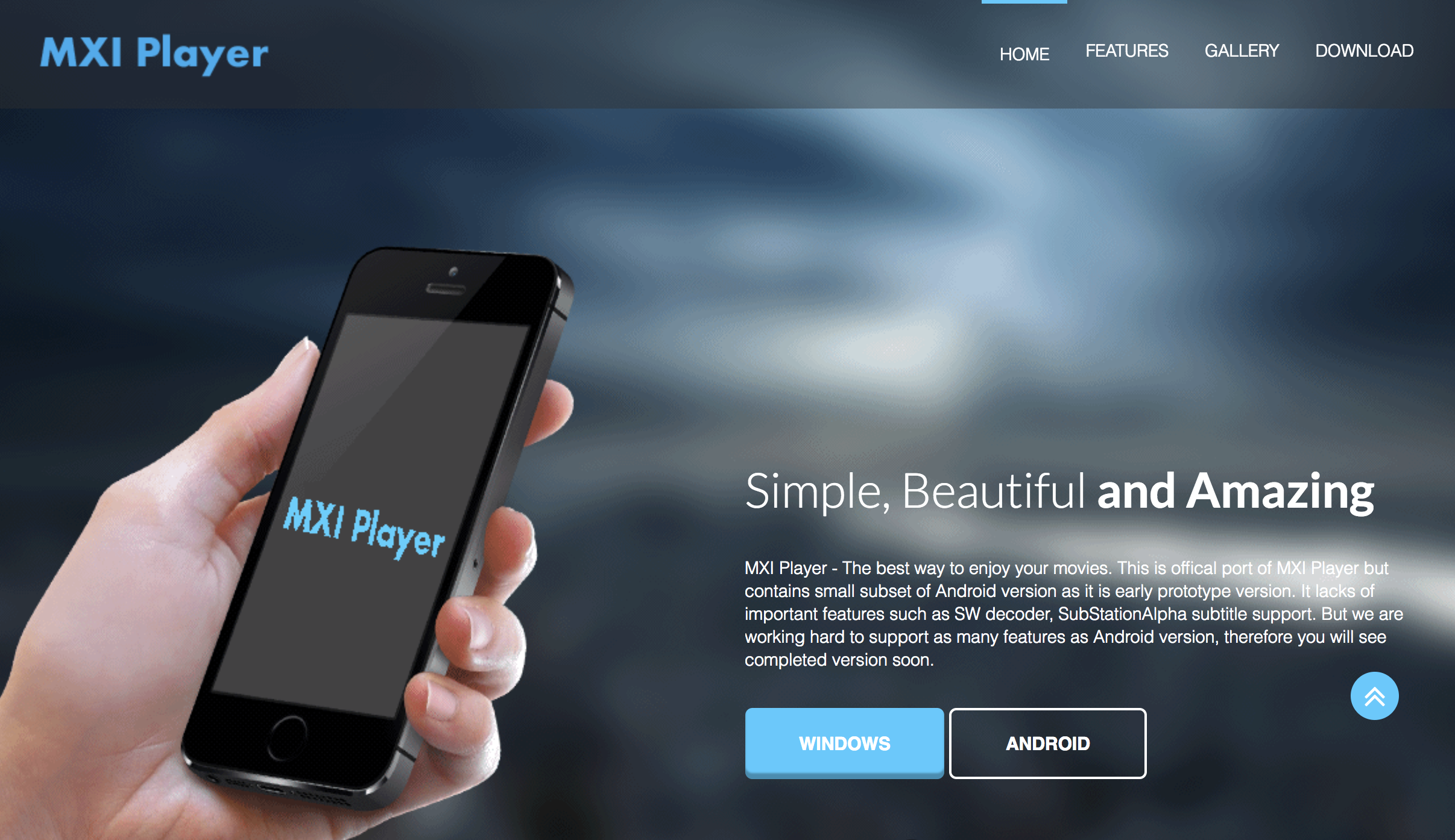

Как и в случае с вредоносной программой, замаскированной под китайско-английский переводчик Khuai, у других обнаруженных приложений, в том числе у MXI Player, последнее обновление которого вышло в 2017 году (mxiplayer[.]com), нет четко определенной аудитории. По-видимому, MXI Player представляет собой версию багамутовского ПО, предназначенного для записи телефонных звонков и сбора прочей информации о пользователе (com.mxi.videoplay). После того как Play Store несколько раз отказался принимать программы, разработанные группой «Багамут», хакеры стали размещать свои приложения в альтернативном магазине приложений – APKPure. Тем не менее, вредоносное ПО имеет черты, схожие с предыдущими кампаниями, например в области шифрования и передачи данных на серверы хакеров. В результате антивирусы распознают его как программы, созданные «Багамутом».

Интересно отметить, что на сайте MXI Player представлена версия для Windows – модифицированный медиа-плеер, который также устанавливает вредоносные программные средства, выдаваемые за обновления (mxiupdate.exe). Мы не будем подробно рассматривать вредоносную программу для Windows в этой статье, так как это не соответствует ее целям и объему. Для интересующихся в приложении в конце материала мы привели хеш этой программы. Судя по поверхностному анализу артефактов отладки и прочих элементов, таких как встроенный путь файловой системы, ведущий к шаблонному проекту кода (EmbeddedAssembly_1.3), программа является рудиментарной и разработанной на заказ.

Стоит отметить, что в плане обмена данными версия для Windows очень напоминает вредоносное ПО, связанное с доменами из статьи Лаборатории Касперского. В том числе наблюдается схожий принцип работы маяков, которые передают данные на путь со случайным именем на сервере хакеров, при этом параметры URL содержат аналогичные виды значений (возможно, зашифрованные по AES строки, представленные в base64, – как и в приложениях Android):

Вредоносное приложение Mixi Player группы «Багамут» (mxiplayer[.]com):

/hdhfdhffjvfjd/gfdhghfdjhvbdfhj.php?p=1&g=[string]&v=N/A&s=[string]&t=[string]

Вредоносное приложение кампании InPage (encrypzi[.]com):

/fdjgwsdjgbfv/dbzkfgdkgbvfb.php?p=1&g=[string]&v=0&s=[string]

Эти же параллели указывают на связь между вредоносными приложениями для Android и шпионской кампанией InPage. В общем, они заключаются в следующем:

- Совпадение доменов из обширной сети, являющейся частью багамутовской инфраструктуры для кражи учетных данных, с доменами вредоносного ПО из статьи Лаборатории Касперского;

- Схожий формат маяков программы для Windows, разработанной «Багамутом», и вредоносного ПО, связанного с доменами InPage, а также, в меньшей степени, приложением для Android;

- Схожие интересы жертв – спорный регион Кашмир.

Странно, что для ведения шпионажа багамутовские хакеры разрабатывают собственные полностью функциональные приложения вместо того, чтобы подсовывать пользователям ненастоящие и неработающие программы или встраивать вредоносное ПО в обычные программы. Группа «Багамут» создала приложение-переводчик и приложение для прогноза погоды, которые запрашивают доступ к API третьих лиц и к прочей информации о тех, с кем общаются пользователи. Большая часть кода, по-видимому, скопирована из других источников, а приложения сами по себе довольно незамысловатые, тем не менее, хакеры наверняка потратили немало времени на реализацию атак, нацеленных против небольшой группы лиц. Содержание всех трех приложений для Android, а также их описание в онлайн-магазине подтверждают уже высказанную нами ранее мысль о том, что разработчик разговаривает по-английски бегло, но не совсем свободно – либо потому что этот язык для него не родной, либо просто в силу нехватки профессионализма.

Кража учетных данных на Ближнем Востоке

Багамутовские хакеры приняли более согласованные меры для защиты, и наши способы получения информации, благодаря которым мы описали их инфраструктуру и действия в первой статье, больше не работают. Все запросы, опять же, приходят от хостингов и сетей, имеющих сомнительную репутацию (AS44901, BelCloud Hosting Corporation). Целевые фишинговые страницы все труднее поддаются подсчету и регистрации – по-видимому, для каждой жертвы используется отдельный поддомен. После того как учетные данные пользователя удалось украсть, уникальный поддомен перестает работать, чтобы не осталось никаких следов преступления (при попытке зайти на него пользователь либо автоматически оказывается на другой странице, либо видит сообщение от Google «Страница не найдена»). В адресах страниц хакеры стали чаще заменять одни буквы другими и использовать прочие приемы, которые позволяют обойти сетевые фильтры и обвести вокруг пальца пользователей (например, вместо буквы m вводятся буквы r и n, которые выглядят похоже: rn). Другими словами, группа «Багамут», и до этого проявлявшая осторожность, теперь стала еще изощреннее и надежнее маскировать свои действия.

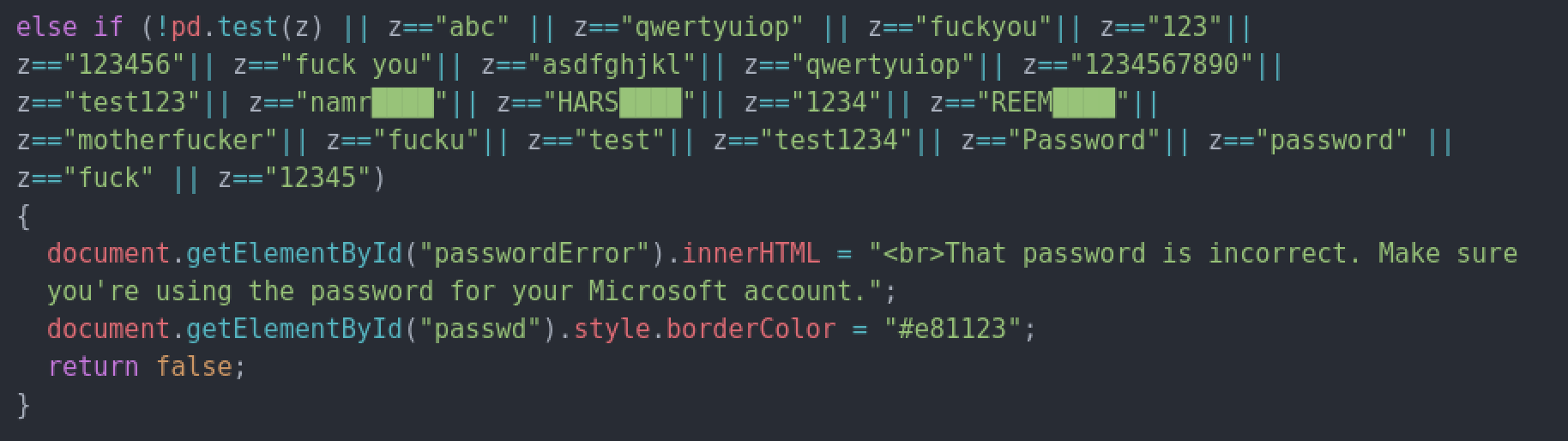

Интересно, что если попытка фишинга оказывается неудачной, «Багамут» пытается отследить случаи ввода пароля или заставить жертву раскрыть другие пароли. Эти пароли жестко закодированы на фишинговой странице, так что при попытке ввода незамедлительно появляется сообщение о том, что пароль неверный. Возможно, за счет этого хакеры пытаются получить от жертвы предыдущие или альтернативные пароли с других платформ, чтобы обеспечить себе доступ к аккаунтам на других сервисах. В результате страницы «Багамута», использующиеся для целевого фишинга, содержат более двух сотен паролей (которые, возможно, на самом деле служат для доступа к определенным учетным записям), полученных как минимум от десятка потенциальных жертв.

По структуре паролей можно предположить, кто стал жертвами «Багамута» с тех пор, как вышла первая статья. Большая часть доменов открыто указывает на аудиторию с Ближнего Востока, в некоторых случаях даже приведены имена (например, аль-Халифа) и номера телефонов из Арабских Эмиратов. Некоторые пароли зашифрованы – как, например, пароль, указывающий на некий супермаркет в Бейруте. Другие связаны с «национальным блоком», сектором Газа, выставкой Экспо-2020, которая пройдет в городе Дубай, а также с одной саудовской медийной компанию. В общем, жертвы, предположительно, включают людей или организации из Объединенных Арабских Эмиратов, Марокко, Иордании, Ливии, Бахрейна, а также других арабских стран. Еще одним доказательством связи с Ближним Востоком является то, что фишинговый сайт намеренно и напрямую проверяет, использует ли браузер пользователя арабский язык, и направляет его на переведенную страницу. В тех случаях, когда личность жертвы можно определить, в действиях хакеров угадывается отличная осведомленность об отношениях, а также об участниках политической арены и сферы международных отношений в некоторых странах Персидского залива. Подобная информация навряд ли может попасть в руки стороннего наблюдателя, а жертвы не представляют собой интереса для игроков, не связанных с политикой.

Тактика последних атак включала психологические элементы, зафиксированные в отчете о Kingphish – создание поддельных профилей в социальных сетях. В ходе операции Kingphish вымышленное лицо, имеющее аккаунты в LinkedIn, Twitter и Facebook (якобы эксперт в сфере ИТ и бизнеса), связывался с защитниками прав трудящихся и просил их помочь в расследовании, посвященном работорговле.

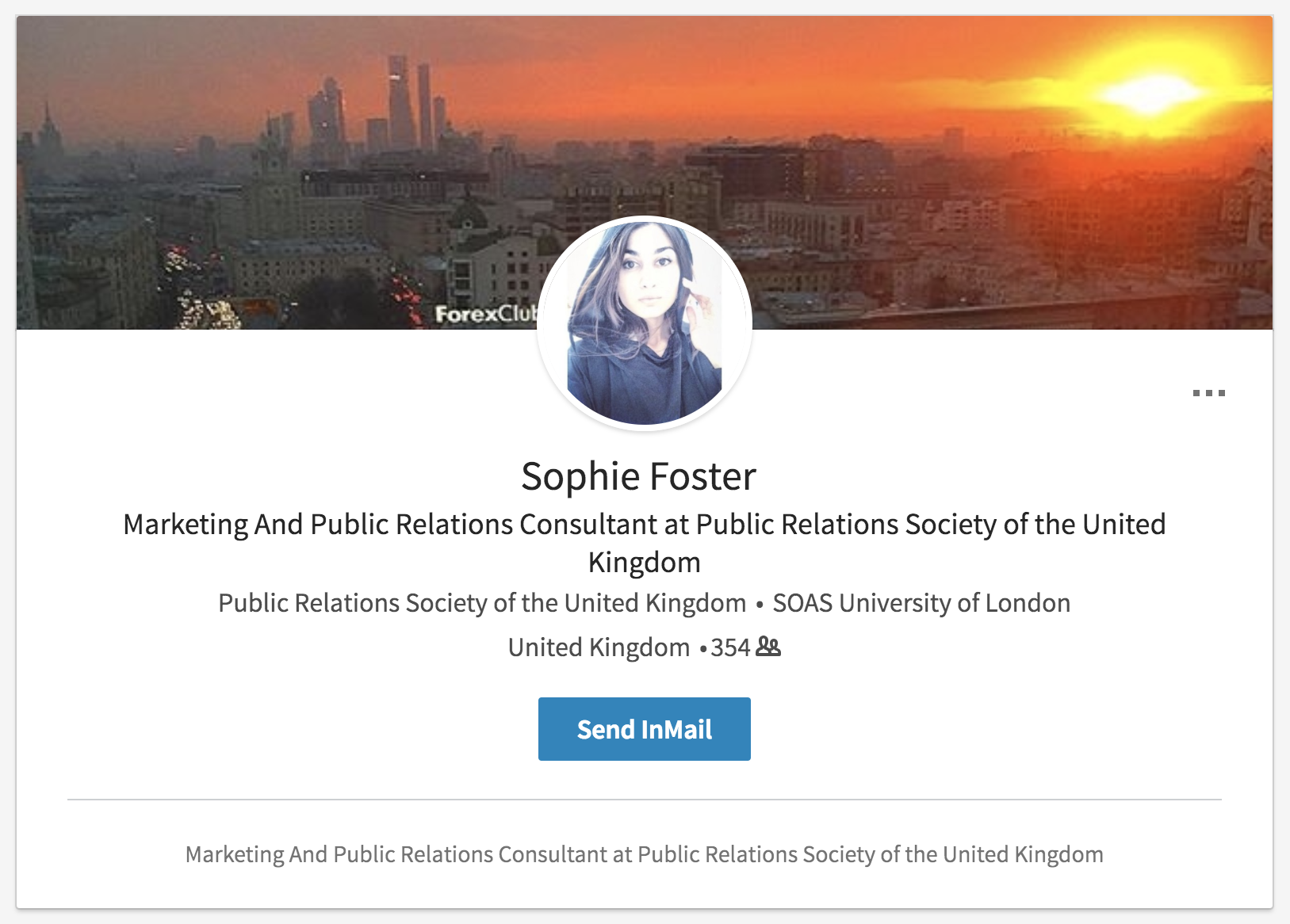

Аналогичным образом, несколько жертв фишинговых атак со стороны «Багамута» одновременно получили сообщения от вымышленного пользователя LinkedIn по имени Софи Фостер (Sophie Foster). В профиле Фостер представлена как профессионал в области ближневосточной демографии с опытом в таких сферах, как связи с общественностью и международная торговля. В друзьях Фостер – студенты университета SOAS и Лондонской школы экономики и политических наук (видимо, чтобы косвенно подтвердить вымышленное образование), кроме того, у ее профиля есть вполне определенная аудитория, объединенная схожей тематикой: журналисты и специалисты по связям с общественностью с Ближнего Востока, в том числе сотрудники новостных изданий Sky News Arabia и «Аль-масри аль-яум», и другие лица из Египта, Ливана, Саудовской Аравии, ОАЭ и Турции. На имя Софи Фостер два года назад был заведен профиль в Facebook – среди понравившегося там отмечены страницы ливанских политиков, а в качестве адреса регистрации указан аккаунт на Mail.ru.

В рамках кампании целевого фишинга багамутовские хакеры также рассылали SMS-сообщения, якобы направленные Google и касающиеся вопросов безопасности учетных записей, в том числе сообщения класса 0 и сообщения в формате flash. Они не содержали ссылок и предназначались для того, чтобы убедить пользователя в надежности поддельных сервисных сообщений, которые впоследствии приходили по электронной почте. Использование ложных идентификаторов отправителя (особенно в совокупности с необычным подходом к flash-сообщениям) – эффективная тактика, но багамутовских хакеров снова подвело знание английского.

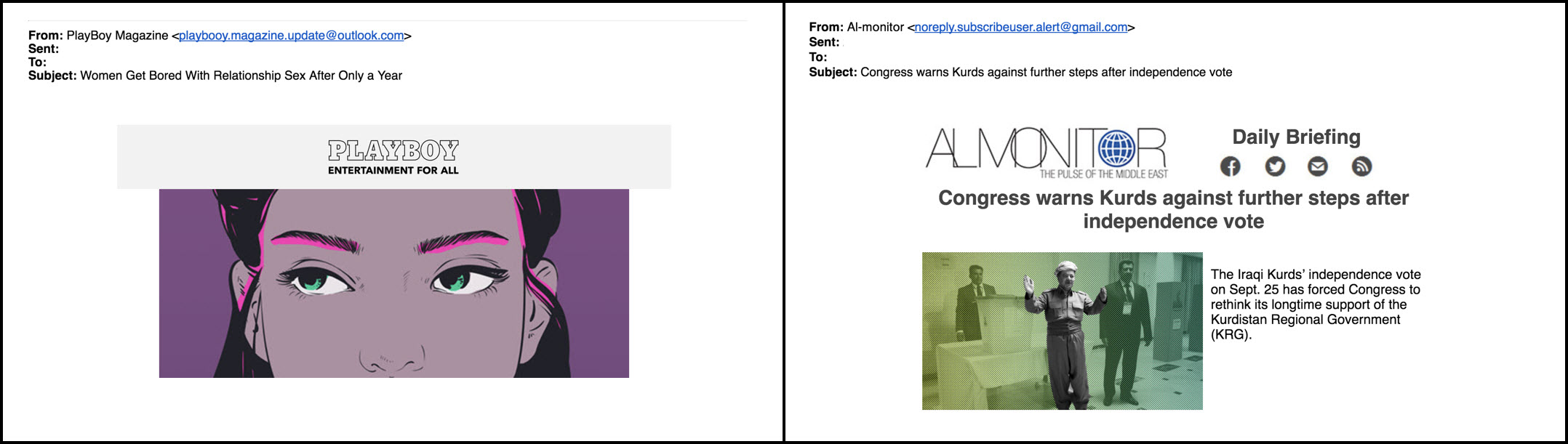

Группа «Багамут» также начала вести более агрессивную разведку. Получив данные о потенциальных адресах электронной почты, связанных с жертвой, хакеры отправляли на них сообщения, составленные с учетом интересов потенциальной жертвы, или письма непристойного характера со встроенной функцией оповещения о прочтении, основанной на изображениях. Таким образом можно было узнать, игнорирует ли жертва попытки фишинга и используется ли этот адрес электронной почты. Сообщения были заточены под ближневосточную аудиторию и в основном содержали новостной материал или были замаскированы под информационные агентства (например, Al-Monitor), работающие в соответствующем регионе.

Выводы и предположения

Мы получили новые доказательства того, что группа «Багамут» провела атаки против правозащитников из Катара, а также что под прицел хакеров попадают внешнеполитические институты иных стран, помимо государств Персидского залива. Крайне широкие интересы «Багамута» указывают на то, что группа имеет более одного спонсора или заказчика. Тем не менее, все эти интересы относятся к соприкасающимся областям. Сложно представить себе клиента, который интересуется как кашмирскими террористическими организациями, так и египетскими журналистами. На сегодняшний день «Багамут» главным образом занимается шпионажем и сбором информации, а не разрушительными действиями или мошенничеством. Жертвы багамутовских кампаний и их тематику по регионам можно четко разделить на две категории: Южная Азия (в основном Пакистан, в первую очередь Кашмир) и Ближний Восток (от Марокко до Ирана). Антитеррористический шпионаж придает кампании более значимый вес и отделяет хакеров от киберпреступников. Жертвы за пределами Ближнего Востока все же связаны с этим регионом, как, например, европейская инвестиционная компания, работающая в одной из стран Персидского залива, или специалисты в области международной политики, проживающие на Западе. Нам не удалось обнаружить никаких следов деятельности группы «Багамут» за пределами ее ограниченной территории, хотя не исключено, что такая узкая перспектива связана с разделением операций по географическому принципу.

В этом расследовании все еще остается много неотвеченных вопросов и неизученных тем. Багамутовские хакеры используют ресурсы на урду и арабском, однако наиболее удобным для общения языком для них, по-видимому, является английский – несмотря на нестандартное употребление грамматики. Нами были обнаружены вредоносные сайты, которые представляли собой поддельные сервисы электронной почты катарского правительства и были похожи на страницы «Багамута», однако прямую связь между группой и этой кампанией найти не удалось, и среди прочих целей Катар занимает далеко не лидирующую позицию. Пока наше исследование деятельности «Багамута» неполное – в нем не рассматриваются вредоносные программы для Windows и другие вредоносные приложения для Android, которые, вероятно, должны существовать. Кроме того, в ходе анализа сетей и тактики, применяемых хакерами, были обнаружены подозрительные сайты, напоминающие Times of Arab, о котором мы писали в первой статье; часто это страницы с новостями, посвященными Ближнему Востоку и написанными на английском языке, где перепечатывают материалы о политике и техническом прогрессе без ссылки на источники и без какой-либо очевидной цели. Несмотря на все попытки хакеров остаться незамеченными, эти подозрительные сайты, а также страницы, которые, как мы считаем, были созданы «Багамутом», неоднократно указывали на связь с Индией (а не с Ближним Востоком). Но наше исследование, опять же, дает лишь приблизительное представление об этих сложных и необычных операциях.

В теории о том, что мы столкнулись с негосударственной хакерской организацией, работающей по найму и преследующей региональные государственные интересы, нет ничего необычного. На сегодняшний день большинство ближневосточных стран хотя бы один раз прибегали к услугам кибершпионажа от заграничных поставщиков – в качестве примеров можно привести FinFisher, NSO и Hacking Team. В одном случае Катар даже пытался подрядить американские компании с целью разработки ПО для проведения кибератак, но правительство США не дало сделке осуществиться. Привлечение подрядчиков – возможный признак того, что ближневосточные государства не в состоянии создать необходимые программы своими силами; в целом это совпадает с общей тенденцией полагаться на иностранные военные силы. Не исключено, что некоторые государственные институты уже приобрели необходимые ресурсы, позволяющие им разрабатывать собственное ПО, в то время как другие организации, например местные отделения полиции, все еще не имеют такой возможности, в результате чего их деятельность иногда пересекается. Что касается поставщиков, то в последние несколько лет такие компании, как базирующаяся в Индии Aglaya, предпочитают предоставлять полный пакет хакерских услуг, а не просто снабжать заказчиков необходимыми инструментами. Такая деятельность соответствует представлениям о размытой границе между киберпреступлением и шпионажем, а также позволяет предположить, что коммерческие кибератаки на деле реализуются гораздо чаще, чем мы думаем. Таким образом, операции «Багамута» заслуживают внимания как показательный случай кибершпионажа в таких регионах, как Ближний Восток, а также заинтересованности поставщиков в оказании соответствующих услуг.

Благодарность

Авторы выражают благодарность Тому Ланкастеру за то, что он заметил совпадения со статьей Лаборатории Касперского об InPage и с другими вредоносными приложениями для Android. К сожалению, в предыдущей статье мы не поблагодарили за бесценный вклад наших коллег, в том числе Надима Кобейсси за комментарии о том, как были зашифрованы конечные точки API вредоносного ПО для Android. Спасибо всем, кто участвовал в этом исследовании и делился с нами своими комментариями.

Индикаторы уязвимости

Кража учетных данных и разведка

noreply.user.subscripton@gmail[.]com

mirror.news.live@gmail[.]com

mail.noreplyportals@gmail[.]com

rnicrosoft-recovery-update@hotmail[.]com

noreply.subscribeuser.alert@gmail[.]com

noreply.users.validation@gmail[.]com

noreply.applc.id.service@gmail[.]com

noreply.user.subscripton@gmail[.]com

playbooy.magazine.update@outlook[.]com

noreply.goolgemail@gmail[.]com

dubaicalender.eventupdate@outlook[.]com

sputniknews@email[.]com

news_update@email[.]com

bbcnewsdailysubscribe@gmail[.]com

rnicrosoft-recovery-update@hotmail[.]com

noreply.goolgehangouts@gmail[.]com

squre39-cld[.]info

goolg-en[.]com

login-asmx[.]com

string2port[.]com

session-en[.]com

singin-go-olge[.]com

111.90.138[.]81

188.68.242[.]18

91.92.136[.]134

200.63.45[.]47

Приложения для Android

devotedtohumanity-fif[.]info

kashmir-weather-info[.]com

mxiplayer[.]com

6e5e7ecb929fdc29ba93058bf2f501842ac0f2c0 Khuai Translator (1.3)

0550dad8d55446e5b5dbae61783cfb7c78ee10d2 MXI Player (1.2)

00d000679baab456953b4302d8b2a1e65241ed12 Devoted to Humanity (1.0)

ddaf5e43da0b00884ef957c32d7b16ed692a057a Kashmir Weather (1.2)

Программы для Windows

9850ac30c3357d3a412d0f6cec2716b63db6c21d

mxiplayer[.]com

Прочее вредоносное ПО

“Analysis Report on Kashmir.exe” 9e4596bfb4f58d8ecfe2bc3514c6c7b2170040d9acfb02f295ed1e9ab13ec560

“E-Challan.zip” 1518badcb2717e6b0fa9bdd883d5ff61fedddf7ddf22cc3dc04a38f4e137fc96)

mint-news-portal.hymnfork[.]com

online-tracking-status.hymnfork[.]com

Схожая инфраструктура

insidecloud-aspx[.]com

data-covery[.]com

sa-google[.]com

rnail-aspx[.]com

session-service[.]com

session-owa[.]com

myinfocheck[.]com

host-auth[.]com

janko.kolar@bulletmail[.]org

jacbov.vjan@bulletmail[.]org

robert.warne@list[.]ru

viera.taafi@pobox[.]sk

aaron.drago@pobox[.]sk

marek.franko@pobox[.]sk

oliver.dagur@mail[.]ru

ralph.cramey@mail[.]ru

petru.negru@pobox[.]sk