Расширенное руководство по верификации видеоматериалов

Одной из наиболее распространённых задач, с которой сталкиваются исследователи и журналисты, является верификация пользовательских видеоматериалов, чаще всего из социальных сетей и сайтов, предназначенных для размещения файлов, таких как YouTube, Twitter, Facebook, и т.п. Не существует чудодейственного способа верифицировать любое видео, а в некоторых случаях это может быть и вовсе практически невозможно без доступа к исходному файлу. Тем не менее, существует методы, которые мы можем применять для верификации большинства материалов, особенно если нужно убедиться, что срочные новости не сопровождаются видеозаписями старых происшествий. Уже написано множество интернет-руководств по верификации видео, наиболее значимое из которых – сайт «Verification Handbook». В представленном руководстве мы поведаем о нескольких приёмах, которыми часто пользуется команда Bellingcat и постараемся рассказать читателям о способах обойти ограничения, которые имеют существующие инструменты. Мы надеемся, что после прочтения этого руководства вы будете не только знать, как использовать описанные инструменты, но и как творчески подходить к решению задачи, чтобы не оказаться в тупике.

Не без изъяна, но по-прежнему полезно: обратный поиск изображений

Первый шаг при верификации видео – такой же, как и в случае с изображениями: обратный поиск с помощью Google или любых других сервисов, например, TinEye. В настоящее время в свободном доступе нет инструментов, которые позволили бы нам искать целиком всё видео так же, как мы можем это делать с изображениями, но у нас хотя бы есть возможность искать его миниатюры-thumbnails и скриншоты. Люди, распространяющие фальшивые видео, обычно не очень изобретательны и в большинстве случаев просто выкладывают ролики, которые легко найти и которые не содержали бы очевидных признаков несоответствия описываемому событию, таких как наложенные телевизионные титры или аудиодорожка, на которой кто-то бы говорил на языке, не соотносящемся с иллюстрируемыми событиями. Поэтому проверять видео на предмет повторного использования относительно легко.

Существует два способа искать исходное видео. Первый – это вручную сделать несколько скриншотов, лучше из самого начала видео или во время ключевых моментов, а затем загрузить их на сервис обратного поиска изображений, например, Google Images. Второй – это использовать миниатюры, создаваемые видеосервисом, чаще всего YouTube. Простого способа определить, какой кадр будет автоматически отобран для миниатюры, нет, поскольку Google разработал для загружаемых на YouTube видео сложный алгоритм определения лучших миниатюр (больше по этой теме вы можете узнать из этой статьи в Google Research Blog). Возможно, лучшим инструментом для определения миниатюр видеоролика является YouTube DataViewer от Amnesty International, который создаёт миниатюры, используемые для видео на YouTube и позволяет в один клик осуществить обратный поиск этих изображений.

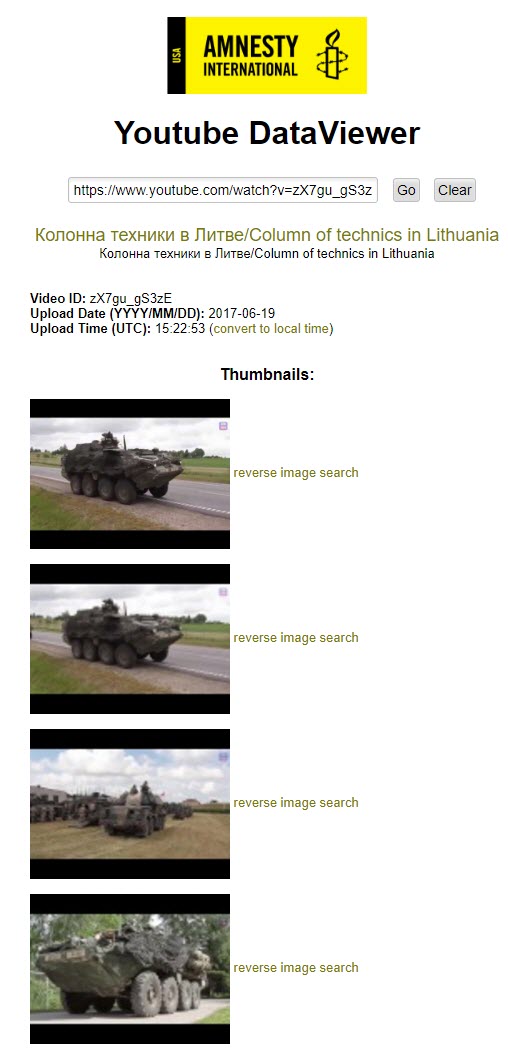

Например, пользователь YouTube под именем Action Tube недавно выложил видео, на котором, предположительно, показана колонна военной техники в Литве, но не указаны никакие первоисточники. К тому же, не дано никаких указаний, когда была сделана эта запись, а значит это могло произойти как вчера, так и пять лет назад.

https://www.youtube.com/watch?v=zX7gu_gS3zE

Если мы вставим ссылку на это видео в строку поиска инструмента Amnesty International, то узнаем точную дату и время, когда оно было выложено Action Tube, а также получим 4 миниатюры для обратного поиска изображений, что поможет нам найти первоисточник.

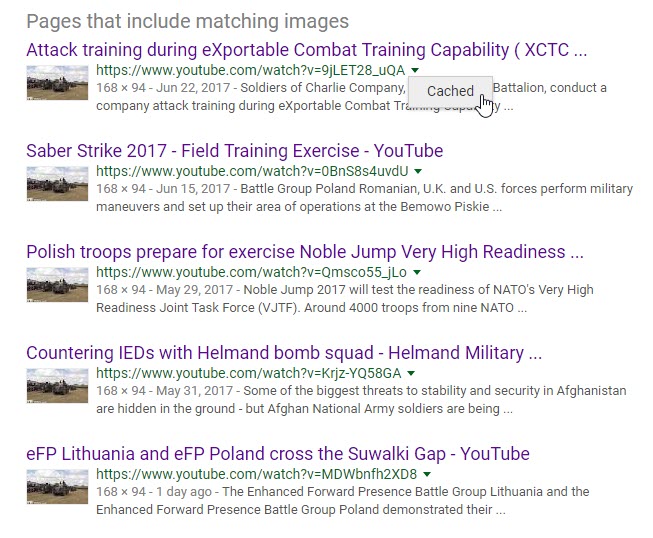

Ни один из полученных результатов не даёт нам прямого указания на исходное видео; тем не менее, некоторые из них, найденные по третьей миниатюре, указывают на ролики, на одной странице с которыми она демонстрировалась. Если вы перейдёте по этим ссылкам, то, возможно, не найдёте там этой миниатюры, поскольку видео в разделе «Следующие» в правой части страницы YouTube подбираются для каждого пользователя индивидуально. Однако, раз видео с такой миниатюрой находилось там в то время, когда Google кэшировал результаты, то вы можете найти его на сохранённой копии страницы.

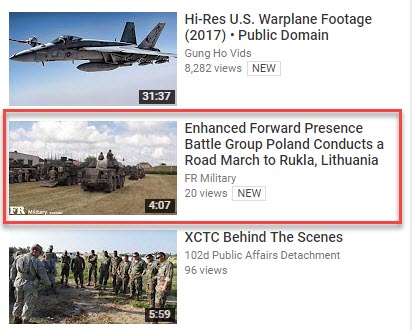

Ещё раз: ни одно из найденных видео не является тем первоисточником, который мы ищем, но когда Google кэшировал страницы с ними, на них также была и эта миниатюра с ссылкой, ведущей на нужное нам видео. Когда мы просматриваем сохранённую копию первой страницы из списка результатов, то видим источник опубликованного Action Tube видео с заголовком «Enhanced Forward Presence Battle Group Poland Conducts a Road March to Rukla, Lithuania» (Боевая группа усиленного передового присутствия НАТО в Польше совершает под дорогам марш к Рукле, Литва).

Теперь у нас есть вся необходимая информация, чтобы найти исходную видеозапись и подтвердить, что на видео Action Tube действительно показано недавнее развёртывание военной техники в Литве. Когда мы вводим в поиск название видео, обнаруженное благодаря поиску по миниатюре, то получаем шесть результатов. Если отсортировать их по дате, то мы определим самое старое из них, которое и стало источником для Action Tube.

Это приводит нас к видео, которое было загружено пользователем MAJ Anthony Clas 18 июня 2017 – за день до того, как 19 июня Action Tube выложил рассматриваемое нами видео. Это то же самое видео, что и у Action Tube.

https://www.youtube.com/watch?v=_4kHuTs1Nog

Если мы немного поищем информации о выложившем это видео пользователе, то увидим, что он писал для сайта американской армии статьи, посвящённые действиям НАТО в Европе, а значит он, вероятно, работает в отделе связей с общественностью, что, таким образом, повышает вероятность, что именно его видеозапись является первоисточником видео, выложенного Action Tube.

Творческий подход по-прежнему важнее алгоритмов

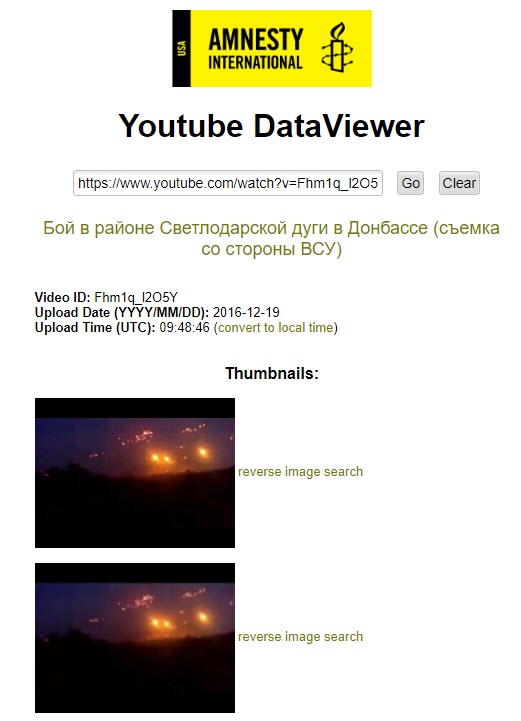

Хотя обратный поиск изображений способен разоблачить многие фальшивки, он всё-таки не совершен. Например, на приведённом ниже видео, имеющем 45 тысяч просмотров, якобы снято сражение между украинскими солдатами и поддерживаемыми Россией сепаратистами возле Светлодарска на востоке Украины. Видео озаглавлено «Бой в районе Светлодарской дуги в Донбассе (съемка со стороны ВСУ)». Мы можем видеть на нём много стрельбы и выстрелов из артиллерии, хотя солдаты во время сражения, похоже, смеются.

Введя в строку поиска на сайте Amnesty International адрес этого видео, мы узнаём точную дату и время его загрузки и получаем миниатюры для обратного поиска изображений.

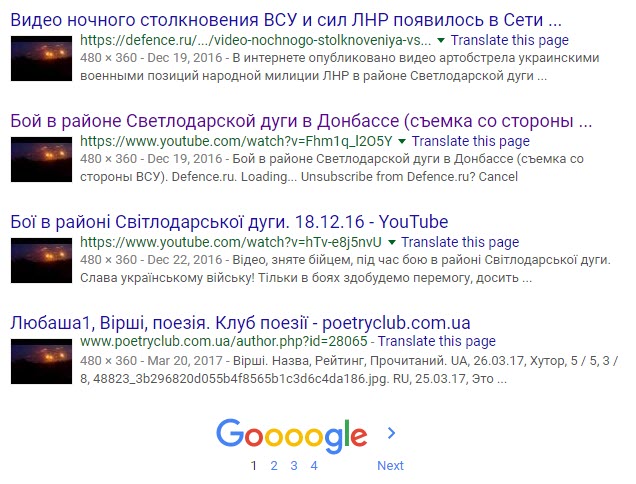

Просматривая результаты, мы видим, что почти все найденные видео загружены примерно в то же время, что и рассматриваемое нами, из-за чего может сложиться впечатление, что на нём действительно показано сражение возле Светлодарска в декабре 2016 года.

Однако, на самом деле, это видео 2012 года и снято во время российских военных учений.

Даже при самом изобретательном использовании обратного поиска изображений в Google с применением инструмента от Amnesty International вы не найдёте исходное видео, кроме как в статьях, описывающих разоблачение распространившихся фальшивок. Например, если мы будем искать точное название исходного видео («кавказ 2012 учения ночь») с добавлением скриншота из него, то среди результатов будут только фейковые видео про Светлодарск. Чтобы понять, что это видео фейк, необходимо одно из двух: либо раньше сталкиваться с исходным видео, либо иметь зоркие глаза (вернее, уши), которые подскажут, что смеющийся солдат не вписывается в обстановку якобы идущего боя.

И так, что же делать? Простого ответа здесь нет – можно лишь творчески подходить к процессу поиска. Одним из лучшим вариантов действия будет попытаться думать, как человек, который выложил потенциально фейковое видео. Так в приведённом выше примере смеющийся солдат может стать подсказкой, что, возможно, бой ненастоящий, из чего следует вопрос, при каких обстоятельствах русскоязычный солдат стал бы снимать происходящее на камеру и при этом смеяться. Если бы вы захотели найти такое видео, что бы вы стали искать? Вероятно, вам бы захотелось, чтобы съёмка велась ночью, чтобы можно было различить меньше деталей. Вам также стоит поискать съёмки эффектно выглядящих сражений, но не такие, которые бы смогли легко узнать следящие за войной на Донбассе украинцы или россияне. Таким образом вам, возможно, подойдут видеозаписи с учений российской, украинской или белорусской армии, или же вы можете найти кадры боёв в другой стране и заменить аудиодорожку на запись с русскоговорящими. Если вы введёте в поиск слова «учения» и «ночь», то в списке результатов это видео будет самым первым. Если после всего этого вам не попалась исходная запись, то для верификации видео лучше всего будет связаться с тем, кто его выложил.

Будь цифровым Шерлоком, обращая внимание на детали

Цифровые инструменты, применяемые для верификации материалов, изначально имеют свои ограничения, поскольку их алгоритмы можно обмануть. Часто люди прибегают к нехитрым трюкам, чтобы избежать раскрытия при обратном поиске изображений: отзеркаливают видео, меняют цветовую схему на чёрно-белую, увеличивают или уменьшают картинку и т.д. Лучшим способом справиться с подобными вещами – быть внимательным к мелочам, чтобы иметь возможность убедиться, что отдельные элементы окружающей обстановки на видео соотносятся с рассматриваемым происшествием.

19 сентября 2016 года стали поступать сообщения об аресте в Линдене (штат Нью-Джерси) человека, ответственного за взрывы трёх бомб в Нью-Йорке и Нью-Джерси. Появилось несколько фотографий и видео от разных источников, включая и те, что представлены ниже, на которых виден сам подозреваемый, Ахмад Хан Рахами, лежащий на земле и окружённый полицейскими.

Точное место в Линдене, где он был арестован, оставалось неясным, но можно было смело утверждать, что фотографии настоящие, учитывая, что на них показано примерно одно и то же место с двух разных ракурсов. Также появилось и приведённое ниже видео от местного жителя. Понятно, что оно настоящее, поскольку в течение дня широко тиражировалось в СМИ, но как мы могли быстро убедиться в этом в обстановке поступления срочных новостей?

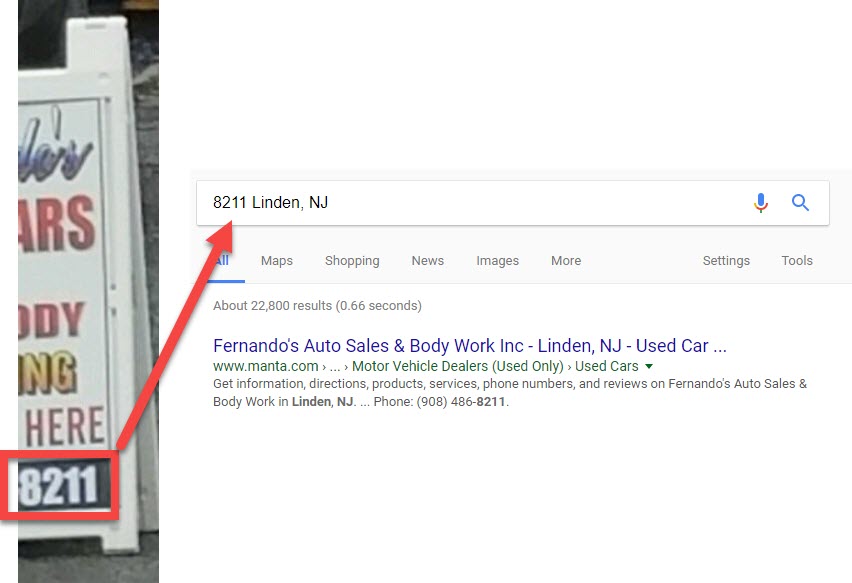

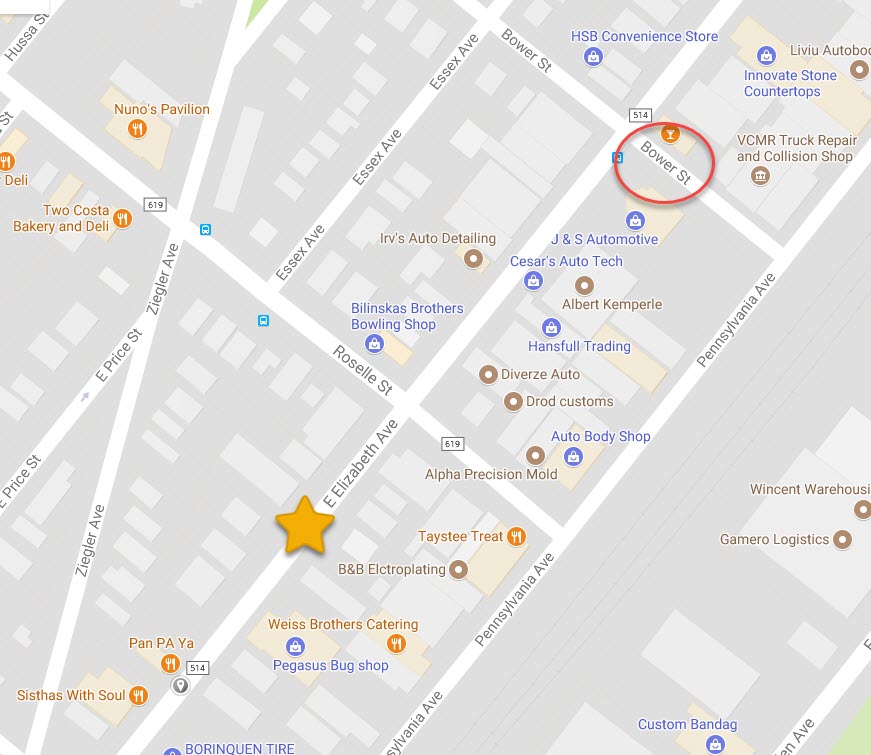

По этим двум фотографиям мы можем довольно быстро определить место ареста Рахани. В левом нижнем углу второй фотографии на рекламной стойке мы можем видеть четыре цифры («8211») и фрагменты слов: «-ARS» и «-ODY». Мы также видим, что неподалёку находится выезд на шоссе 619, благодаря чему мы можем определить место точнее. Если поискать в Линдене телефонный номер с цифрами «8211», мы получим ссылку на компанию «Fernando’s Auto Sales & Body Work» (Продажа автомобилей и кузовные работы Фернандо), что объясняет фрагменты «-ARS» и «-ODY»: это части слов «cars» и «body» («машины» и «кузов»). К тому же мы можем найти адрес этой компании: 512 E Elizabeth Ave, Linden, NJ.

Проверка этого адреса в Google Street View позволяет нам быстро убедиться, что мы на правильном пути.

Слева: Фотография ареста подозреваемого в Линдене. Справа: Снимок того же места из Google Street View

На обеих рассматриваемых фотографиях и видео погода одинаковая: пасмурно и сыро. На 26 секунде видео водитель проезжает мимо знака с надписью «Bower St» и ещё одного знака о перекрёстке с шоссе 619, благодаря чему мы получаем место, которое можем сопоставить с тем, которое определили по фотографиям.

Уже при беглом взгляде на Google Maps видно, что Боуэр-стрит пересекается с Ист-Элизабет-авеню, на которой неподалёку от автомастерской был арестован подозреваемый (отмечено жёлтой звездой).

Если у вас есть время, то, сравнив снятые на видео объекты с изображениями из Google Street View, вы можете определить точное место, где оно было снято.

Хотя кажется, что на каждом из этих этапов необходимо проделать много работы, всё в сумме должно занять у вас не более пяти минут, если вы знаете, что искать. Если у вас нет возможности связаться с очевидцем, выложившем видеоматериалы с места происшествия, то для верификации вам будет достаточно быть внимательным к мелочам и немного «побродить» по Google Maps и Google Street View. Верификация видео должна быть обычным делом не только при сообщении о произошедшем событии, но и когда вы сталкиваетесь с ними в социальных сетях, поскольку это один из наиболее быстрых способов распространения фейковых новостей.

Распознать сигнал среди шума

По сравнению с фотографиями, для изменения видео требуется гораздо больше навыков и усилий, чтобы после добавления или удаления из кадра тех или иных элементов оно продолжало бы выглядеть естественно. Зачастую видеозаписи изменяют не для того, чтобы обмануть фактчекеров, а чтобы избежать обнаружения алгоритмами, ищущими защищённые авторскими правами материалы. Например, фильмы, телепередачи или записи спортивных событий могут быть загружены на YouTube с отзеркаленным изображением, чтобы их по-прежнему можно было бы смотреть (хотя и немного непривычно), но при этом избежать нарушения закона об авторском праве. Самый лучший способ быстро определить, было ли видео отзеркалено, – это найти любую надпись или цифры, так как они, будучи перевёрнутыми, выглядят странно.

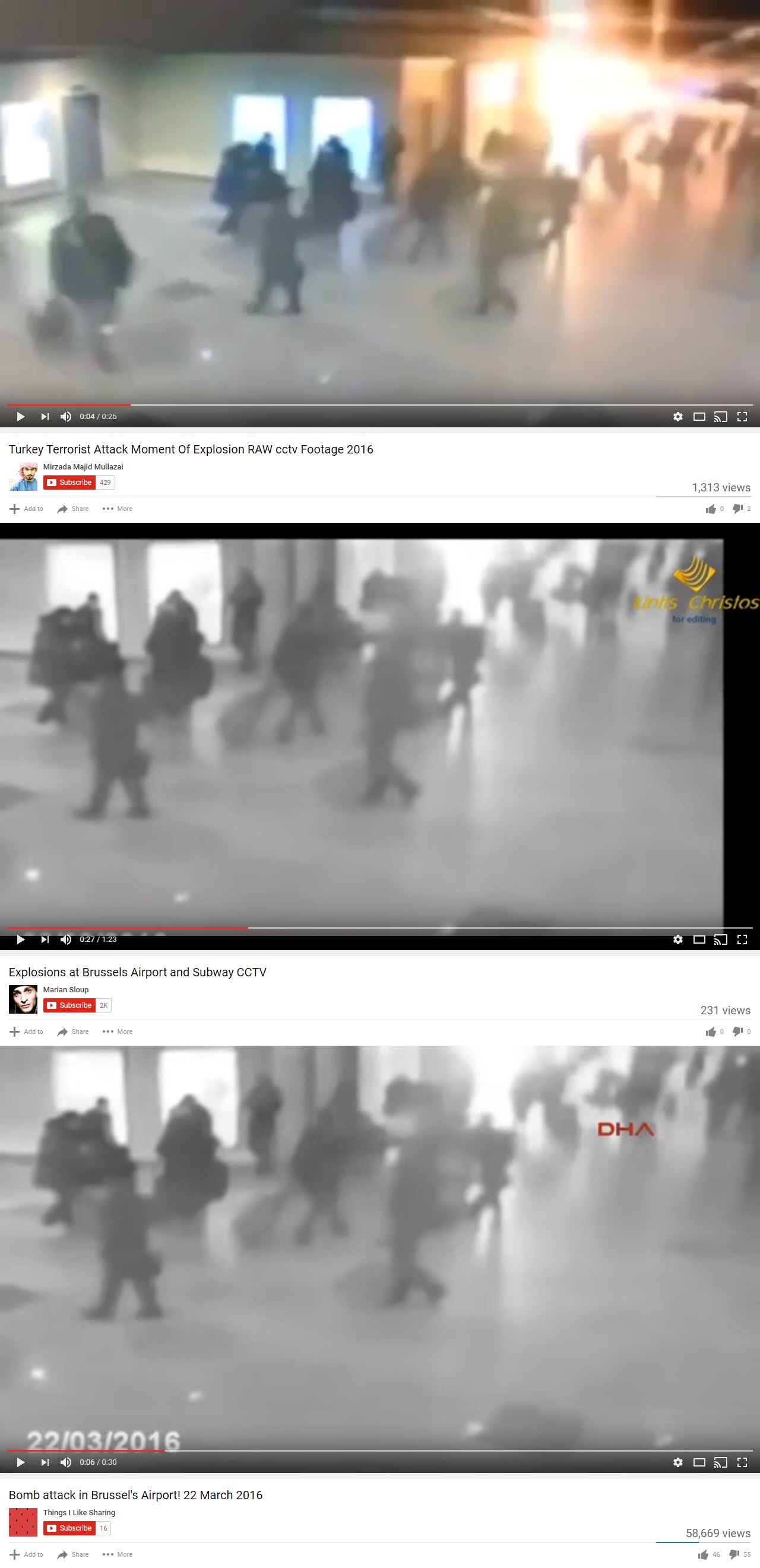

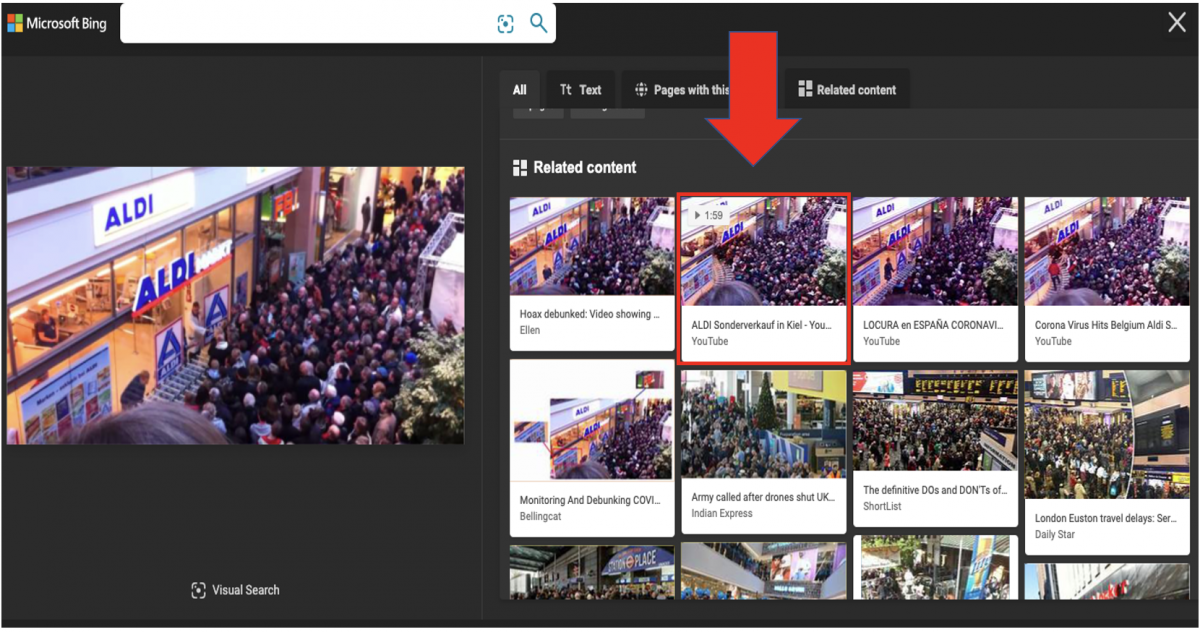

На приведённых ниже скриншотах показано, как запись теракта в московском аэропорту Домодедово в 2011 году выдавалась за видео терактов в аэропортах Брюсселя и Стамбула. Используемые фальсификаторами приёмы включают увеличение части видео, добавление фальшивой отметки времени и изменение цветовой схемы на чёрно-белую. К тому же, чтобы ещё больше усложнить обратный поиск изображения, поверх картинки часто размещают броские логотипы.

Не существует простого способа распознать такие фальшивки с помощью того или иного инструмента — вам придётся полагаться на здравый смысл и творчески подходить к процессу поиска. Как и в случае, когда российские военные учения выдавались за свежее видео боя, вам необходимо подумать, что фальсификатор стал бы искать в качестве исходного материала для своего видео. Такие поисковые запросы, как «аэропорт взрыв» или «камера наблюдения теракт», приведут вас к записи теракта в аэропорту Домодедово, обеспечив результат гораздо быстрее, чем работа со скриншотами для обратного поиска изображений в Google.

Никаких чудодейственных решений на горизонте

Многие считают, что в будущем технологический прогресс избавит нас от фейковых новостей и контента, но пока что в цифровом мире не видно никаких способов определять фальшивые видео и верифицировать контент со сколько-нибудь высокой точностью. Другими словами, пока что разработчики проигрывают гонку вооружений c хоть немного креативными фальсификаторами, за исключением строгого контроля за содержанием материалов, выкладываемых в социальных сетях и на YouTube. Хотя цифровые инструменты и важны для верификации фейковых материалов, творческий подход всё-таки важнее.